Today Apple released iOS 11.2.6 for the iPhone, iPad and iPod touch. iOS 11.2.6 did not go through any beta tests before it was released to the public. iOS 11.3 is currently being tested by developers. What Is Included In The iOS 11.2.6 Update? Screenshot Credit: Amit Chowdhry iOS 11.2.6 Update iOS 11.2.6 is considered a minor point software update so Apple did not add any new...

Read More

ডাউনলোড এর জন্য ভিসিট করুন www.cirt.gov.bd মোবাইল অ্যাপ্লিকেশনটির ডাউনলোড লিংক https://play.google.com/store/apps/details?id=com.cirt.axion.bdcirt (প্লে-ষ্টোরে গিয়ে BGD e-GOV CIRT লিখে সার্চ করলেও পাওয়া যাবে) অথবা, এই QR কোডটি স্ক্যান করুন – BGD e-GOV CIRT এর লক্ষ্য BGD e-GOV CIRT এর লক্ষ্য হলো বাংলাদেশের অভ্যন্তরে আইসিটি কর্মসূচী বিকাশ ও সম্প্রসারণের লক্ষ্যে সাইবার সিকিউরিটি বিষয়ক যেকোনো ব্যবস্থাপনায় (incident management) দক্ষতা প্রতিষ্ঠার মাধ্যমে সরকারের প্রচেষ্টাকে ফলপ্রসূ করা। সাইবার নিরাপত্তা প্রদানের প্রচেষ্টা...

Read More

EC Council and BGD e-GOV CIRT have recently signed a MoU, with a joint vision to provide ANSI Certified C|CISO certification to Bangladesh Government’s top security professionals across ministries, that are eligible for the course. The attendees of the course will range from business, police, military, paramilitary forces, telecom and other top government officials at leadership positions. Under the scope of the MoU, the courseware...

Read More

Advanced Persistent Threat (APT) একধরনের সাইবার আক্রমন যার দ্বারা সাইবার আক্রমণকারীরা বা নেটওয়ার্কে অবৈধ অনুপ্রবেশকারী বা অবৈধ অনুপ্রবেশকারীদের দল, কম্পিউটার ব্যবহারকারী বা সিস্টেম অ্যাডমিনদের অজান্তে, কম্পিউটার নেটওয়ার্কে দীর্ঘসময় উপস্থিত থেকে ও ক্রমাগত কম্পিউটার হ্যাকিং প্রসেস (processes) দ্বারা টার্গেট নেটওয়ার্কে আক্রমণ করে। এর মাধ্যমে অত্যন্ত সংবেদনশীল তথ্য (highly sensitive data) বা মেধা সম্পত্তি (Intellectual property) চুরি করা , Critical অবকাঠামোগুলির ব্যাপক ক্ষয়ক্ষতি সাধন (যেমন, ডাটাবেস মুছে...

Read More

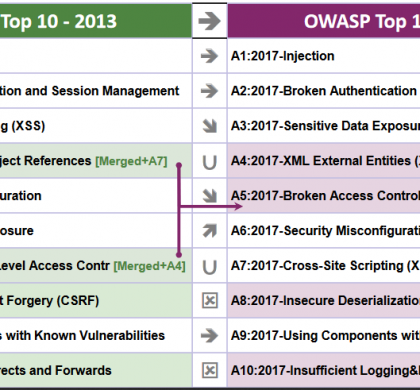

The Open Web Application Security Project (OWASP) has officially released its Top 10 most critical web application security risks four years after its last update, in 2013. As in previous years, injection remained the top application security risk, but there has been some shuffling in the ranking, with the appearance of three newcomers — XML External Entities (XXE), Insecure Deserialization and Insufficient Logging & Monitoring....

Read More

![Apple Releases Important iOS 11.2.6 Update for Special Character Bug [source: forbes]](https://www.cirt.gov.bd/wp-content/uploads/2018/02/https_2F2Fblogs-images.forbes.com2Famitchowdhry2Ffiles2F20182F022FiOS-11.2.6-Update-420x390.jpg)