Advanced Persistent Threat (APT) : সাধারন বিশ্লেষণ

by CIRT Team

Advanced Persistent Threat (APT) একধরনের সাইবার আক্রমন যার দ্বারা সাইবার আক্রমণকারীরা বা নেটওয়ার্কে অবৈধ অনুপ্রবেশকারী বা অবৈধ অনুপ্রবেশকারীদের দল, কম্পিউটার ব্যবহারকারী বা সিস্টেম অ্যাডমিনদের অজান্তে, কম্পিউটার নেটওয়ার্কে দীর্ঘসময় উপস্থিত থেকে ও ক্রমাগত কম্পিউটার হ্যাকিং প্রসেস (processes) দ্বারা টার্গেট নেটওয়ার্কে আক্রমণ করে। এর মাধ্যমে অত্যন্ত সংবেদনশীল তথ্য (highly sensitive data) বা মেধা সম্পত্তি (Intellectual property) চুরি করা , Critical অবকাঠামোগুলির ব্যাপক ক্ষয়ক্ষতি সাধন (যেমন, ডাটাবেস মুছে ফেলা বা তথ্য পরিবর্তন করা) বা টার্গেট নেটওয়ার্ক এর পূর্ণ দখল নেবার মত ঘটনা ঘটে থাকে। APT সাইবার আক্রমন বেশ জটিল ও বিভিন্ন ধাপে ধাপে এটি সম্পন্ন করা হয়।

এই প্রবন্ধে আমারা Advanced Persistent Threat (APT) নিয়ে সাধারন বিশ্লেষণ আলোচনা করবো। সাইবার সচেতনতা বৃদ্ধির লক্ষ্যে এই প্রবন্ধটি তৈরি করা হয়েছে।

এই আক্রমন এর প্রথম ধাপে সাইবার আক্রমণকারীরা সিস্টেমে দূর্বলতা খুঁজে বের করে সেই সিস্টেম এর পূর্ণ দখল নিয়ে “Advanced” ম্যালওয়ার ব্যবহার করে। এছাড়া নির্দিষ্ট টার্গেট থেকে তথ্য নেওয়া ও টার্গেটটি পর্যবেক্ষণ করার জন্য টার্গেট নেটওয়ার্ক এর বাইরে কোন Command and Control System সাথে যোগাযোগ করে থাকে যাতে “Persistent” থাকে সেটি নিশ্চিত করা যায় এবং এই সম্পূর্ণ প্রক্রিয়ার পিছনে মানব সম্পৃক্ততা রয়েছে যা কম্পিউটার ব্যবহারকারী বা সংস্থাসমূহর কাছে হুমকি (“Threat”) হিসেবে বিবেচিত হয়, তাই এই সম্পূর্ণ সাইবার আক্রমন কে Advanced Persistent Threat (APT) বলা হয়।

সংক্ষেপে APT একটি নেটওয়ার্ক আক্রমণ যা অবৈধ অনুপ্রবেশকারী নেটওয়ার্কে দীর্ঘসময় উপস্থিত থেকে গোপনে “backdoor” স্থাপন করে বিভিন্ন তথ্য সংগ্রহ করে নেটওয়ার্ক থেকে বের হয়ে যায়।

জিরো ডে এবং সাইবার হামলা (Zero Days and Cyber Attacks):

অনেক APT আক্রমনে জিরো ডে দূর্বলতা ব্যবহার করা হয়েছে। জিরো ডে দূর্বলতা হচ্ছে সফ্টওয়্যার এর নিরাপত্তা দূর্বলতা যা সফটওয়্যার vendor দের অজানা থাকে। অনেক ক্ষেত্রে হ্যাকার বা হ্যাকারদল জিরো ডে দূর্বলতা বের করে থাকে এবং সফটওয়্যার vendor সচেতন হয়ে ওঠার আগেই সেই নিরাপত্তা দূর্বলতা ব্যবহার করে কম্পিউটার ব্যবহারকারীর সিস্টেম এর পূর্ণ দখল নিয়ে থাকে। অনেক ক্ষেত্রে সাইবার আক্রমণকারীরা ফিশিং ইমেইলগুলিতে সংযুক্তি হিসাবে প্রেরিত ওয়ার্ড অথবা পিডিএফ ডকুমেন্ট এ ক্ষতিকারক স্ক্রিপ্ট বা ম্যাক্রো দিয়ে থাকে, যার দ্বারা ক্ষতিকারক কোড বা অ্যাপ্লিকেশান, কম্পিউটার ব্যবহারকারীর অজান্তে চালু হয়ে যায় এবং কম্পিউটারটি সাইবার আক্রমণকারীর নিয়ন্ত্রণে চলে আসে।

APT আক্রমণের সাধারন ধাপ বিশ্লেষণ:

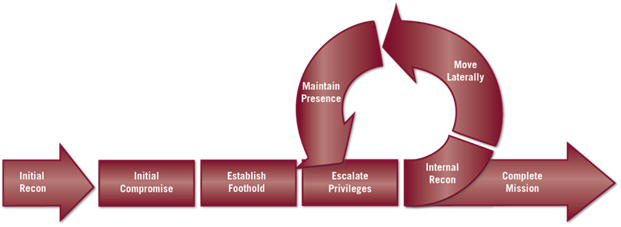

একটি APT আক্রমণের প্রতিটি পদক্ষেপ পরিকল্পিত এবং খুব সাবধানে নেয়া হয়। এর মধ্যে রয়েছে সংগঠনের আইটি অবকাঠামো (IT infrastructure), malware engineering, social engineering, undetected data extraction এর মত পদক্ষেপ।

লক্ষ্য নির্বাচন(Target Selection) ও তথ্য সংগ্রহ (Information Gathering):

APT আক্রমণের প্রথম পর্যায়ে লক্ষ্য সংগঠন (target organization) নির্বাচন করা হয়। এই ধাপ এর পর্যায়ে সাইবার আক্রমণকারীরা লক্ষ্য সংগঠন (target organization) এর ওয়েবসাইট, কর্মকর্তাদের Resumes/CV বিশ্লেষণ, বিভিন্ন ধরনের ওয়েব ডেটা বিশ্লেষণ করে আক্রমণকারীরা টার্গেট নেটওয়ার্ক এ ব্যবহার হয় এমন সফটওয়্যার , আইটি (সিস্টেম , নেটওয়ার্ক) অবকাঠামো এর একটি সাধারন ডিজাইন বের করার চেষ্টা করে। এই ক্ষেত্রে অপরাধীরা যত বেশি তথ্য সংগ্রহ করবে তাদের টার্গেট নেটওয়ার্কে অনুপ্রবেশ এর সম্ভাবনাও তত বেড়ে যায়।

এন্ট্রি পয়েন্ট(Point of Entry) ও Compromised machine এ ম্যালওয়ার স্থাপন:

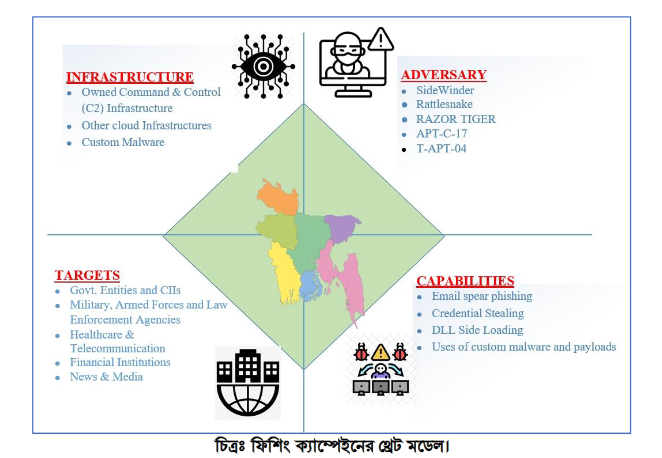

অধিকাংশ পরিস্থিতিতে, আক্রমণকারীরা তাদের টার্গেট কোম্পানির কর্মকর্তাদের লক্ষ্য করে ফিশিং ইমেইল প্রচারাভিযান ব্যবহার (phishing email campaign) ও সামাজিক প্রকৌশল কৌশল প্রয়োগ (social engineering techniques) করে থাকে এবং কম্পিউটার ব্যবহারকারীকে তাদের প্রেরিত ফিশিং ইমেইল এ ডকুমেন্ট ফাইল ওপেন অথবা লিংক এ ক্লিক করতে প্ররোচিত করে। এই ক্ষেত্রে অনেক সময় জিরো ডে দূর্বলতা ব্যবহার করা হয়।

কম্পিউটার ব্যবহারকারীর কম্পিউটারটি সাইবার আক্রমণকারীর নিয়ন্ত্রণে চলে আসা মাত্রই আক্রমণকারীরা Compromised machine এ ম্যালওয়ার (যা তাদের কমান্ড এবং কন্ট্রোল সার্ভার এ যোগাযোগ করতে পারে) ও সাধারণত কাস্টমাইজড Remote Administration Tool (RAT) স্থাপন করে থাকে যার দ্বারা লক্ষ্যবস্তুর ওপর গোপনে নজরদারি ও তথ্য চুরি করতে থাকে।

Escalate privileges:

বিভিন্ন ধরণের privileges escalation exploit ও পাসওয়ার্ড ক্র্যাক মেথড ব্যাবহার করে কম্পিউটারে Administrator privileges, উইন্ডোজ ডোমেইন অ্যাকাউন্টের পাসওয়ার্ড বা সার্ভার অ্যাকাউন্টের পাসওয়ার্ড বের করবার চেষ্টা করে। এ সময় আক্রমণকারীরা কী-লগার, ARP স্পুফিং, বিভিন্ন ধরণের হুকিং মেথড, “pass the hash”, brute force attack ইত্যাদি ব্যবহার করতে পারে।

Lateral movement:

আক্রমণকারীরা অন্যান্য ওয়ার্কস্টেশন, সার্ভার এবং পরিকাঠামো এর উপর তথ্য সংগ্রহ ও সেই সব সিস্টেমের নিয়ন্ত্রণ নেবার চেষ্টা করে।

Maintain Presence:

আক্রমণকারীরা যাতে যে কোন সময় নেটওয়ার্ক অনুপ্রবেশ করতে পারে এবং নেটওয়ার্ক, সিস্টেম এর নিয়ন্ত্রণ নিতে পারে তা নিশ্চিত করবার জন্য বিভিন্ন ধরণের tools ইন্সটল করে ( যেমন, command line tools : netcat বা কাস্টম connection tools) ।

Complete Mission ও Data Ex-filtration:

টার্গেট নেটওয়ার্ক থেকে অননুমোদিত তথ্য স্থানান্তর করে (Data Exfiltration) মিশন সম্পূর্ণ করে থাকে।

সতর্কতামূলক পদক্ষেপ:

সাইবার ডিফেন্স ইন ডেপথ কৌশলের (defense-in-depth strategy) সাহায্যে এই ধরনের সাইবার আক্রমন প্রতিহত করা যেতে পারে। নেটওয়ার্ক লগ বিশ্লেষণ এবং বিভিন্ন উৎস থেকে লগ correlation করে ( এই ক্ষেত্রে SIEM সহায়তা নেয়া যেতে পারে ) APT কার্যক্রম সনাক্ত করা যেতে পারে। নেটওয়ার্ক, সিস্টেম, asset management (ব্যবহৃত সফটওয়্যার এর তালিকা সহ) ডকুমেন্টেশন তৈরি এবং সবসময় হালনাগাদ করা উচিত, যাতে আইটি অবকাঠামোতে (IT infrastructure) কোন ধরণের অননুমোদিত পরিবর্তন লক্ষ্য হলে দ্রুত বাবস্থা নেয়া যায়।

Reference URL:

- https://en.wikipedia.org/wiki/Advanced_persistent_threat

- http://resources.infosecinstitute.com/anatomy-of-an-apt-attack-step-by-step-approach/

দেবাশীষ পাল,

ইনফরমেশন সিকিউরিটি স্পেশালিষ্ট,

বিজিডি ই-গভ সার্ট

Recommended Posts

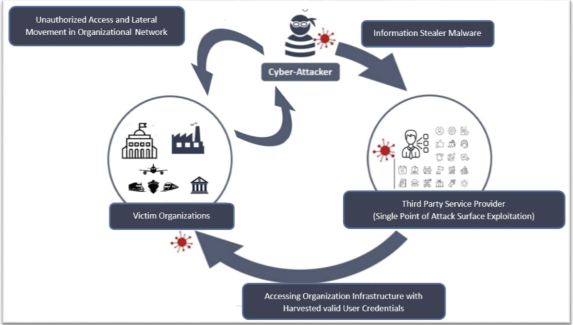

Cyber Threat Alert: Surge in Attacks via Compromised Third-Party Service Providers

08 Feb 2024 - Articles, English articles, Security Advisories & Alerts