by CIRT Team

Annual Procurement Plan for the Fiscal Year 2024-25 (Revised)

Annual Procurement Plan for the Fiscal Year 2024-25 (Revised) has been published. Click Here to Download the Document

by CIRT Team

সাইবার নিরাপত্তা বুলেটিন । জুন ২০২৪

সাম্প্রতিক সময়ে বাংলাদেশে সংঘটিত একাধিক সাইবার আক্রমনে র্যানসমওয়্যার, ওয়েব ডিফেসমেন্ট, তথ্য ফাঁস এবং ব্যক্তিগত সনাক্তকরণযোগ্য তথ্য (PII) চুরি, এসবের প্রবণতা বৃদ্ধি পেয়েছে। এমতাবস্থায় সরকারের সকল গুরুত্বপূর্ণ তথ্য পরিকাঠামো (CII), ব্যাংক, আর্থিক প্রতিষ্ঠান, স্বাস্থ্যসেবা প্রতিষ্ঠান এবং সরকারি ও বেসরকারি সংস্থাগুলোর সাইবার নিরাপত্তা নিশ্চিত করা আবশ্যক। এলক্ষ্যে BGD e-GOV CIRT বর্ণিত সকল সংস্থাকে সাইবার নিরাপত্তা ব্যবস্থাপনা জোরদার করা, প্রয়োজনীয় প্যাচ আপডেট করা, সন্দেহজনক কার্যকলাপ সম্পর্কে সতর্ক থাকা...

Read More

by CIRT Team

Surge on Web Defacement and Web Application Related Vulnerabilities Targeting Bangladesh

Web defacement attacks and the exploitation of web application vulnerabilities are growing concerns in Bangladesh. These attacks, similar to virtual vandalism, involve hackers altering website appearances or content, often to embarrass site owners or promote personal agendas. Hackers also inject harmful code into websites, risking the security of visitor data. The exploitation of these vulnerabilities often leads to data breaches through exfiltration, dumping of personally...

Read More

by CIRT Team

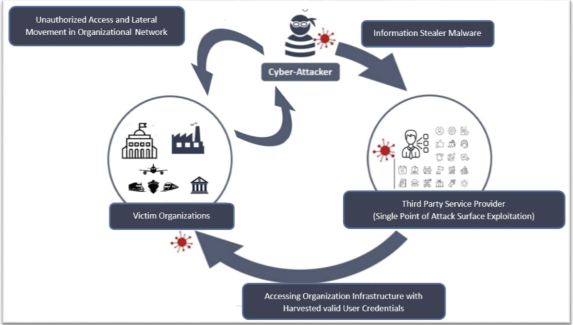

Cyber Threat Alert: Surge in Attacks via Compromised Third-Party Service Providers

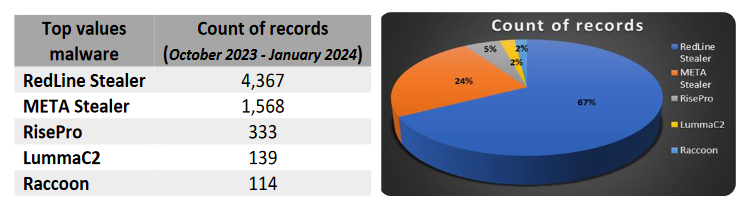

The Cyber Threat Intelligence Unit at BGD e-GOV CIRT has identified a surge in cyber-attacks targeting organizations through the compromise of third-party service providers. Recently, multiple organizations in Bangladesh have encountered data breaches. Some individuals employed by third-party service providers, tasked with offering technical support to various client organizations, have been targeted by information-stealing malware. Investigations revealed that the information-stealing malware covertly extracted sensitive data,...

Read More

by CIRT Team

বাংলাদেশের আইটি কাঠামোয় তথ্য চুরির ম্যালওয়ারের বিস্তার সম্পর্কে সতর্কতা

প্রতিবেদন সম্পূর্ণ দেখতে এখানে ক্লিক করুন।

by CIRT Team

Training on cybersecurity awareness for Department of Women Affairs

As part of the regular activities of BGD e-GOV CIRT, training programs on diverse topics of cyber security and cyber awareness are conducted involving officials from various government and private organizations. Accordingly, several training sessions were organized with the participation of officials from Department of Women Affairs. October 11, 2023 Following topics were discussed during the sessions: Introduction to Cyber Security Importance of Awareness...

Read More

by CIRT Team

BGD e-GOV CIRT এর আয়োজনে আয়োজনে আর্থিক প্রতিষ্ঠান ও CII সমূহের সাইবার ড্রিল ২০২৩ চূড়ান্ত পর্ব অনুষ্ঠিত

বাংলাদেশ সরকারের জাতীয় কম্পিউটার ইনসিডেন্ট রেসপন্স টিম BGD e-GOV CIRT এর সার্বিক তত্ত্বাবধানে ২১ অক্টোবর ২০২৩ তারিখ (শনিবার) গুরুত্বপূর্ণ তথ্য পরিকাঠামোসমূহ এবং আর্থিক প্রতিষ্ঠানসমূহের কর্মকর্তাদের অংশগ্রহণে Financial Institute & CIIs Cyber Drill 2023 এর চূড়ান্ত পর্ব Military Institute of Science and Technology (MIST) প্রাঙ্গণে অনুষ্ঠিত হয়েছে। দুইটি ধাপে আয়োজিত এই সাইবার ড্রিল এর প্রাথমিক বাছাই পর্ব গত ০৭ অক্টোবর ২০২৩ তারিখ অনলাইনে অনুষ্ঠিত হয়। প্রথম...

Read More

by CIRT Team

High Commissioner of India to Bangladesh visited BGD e-GOV CIRT

On 04 October 2023, H.E. Mr. Pranay Verma, High Commissioner of India to Bangladesh visited BGD e-GOV CIRT premises. CIRT team had the opportunity to briefly describe their operations and achievements. Mr. Zunaid Ahmed Palak MP, Honorable State Minister of ICT Division, Bangladesh, accompanied the team along with many other high officials.

by CIRT Team

Enhancing Situational Awareness on Emerging Cyber Threats

The Bangladesh Government’s Computer Incident Response Team (BGD e-GOV CIRT) carries out its primary mission of safeguarding the nation’s cyberspace through proactive management of computer security incidents and related activities. This mission involves close collaboration with international organizations and entities to effectively mitigate risks. Our goal is to maintain a continuous state of vigilance and preparedness, both in anticipation of potential incidents and in response...

Read More

by CIRT Team

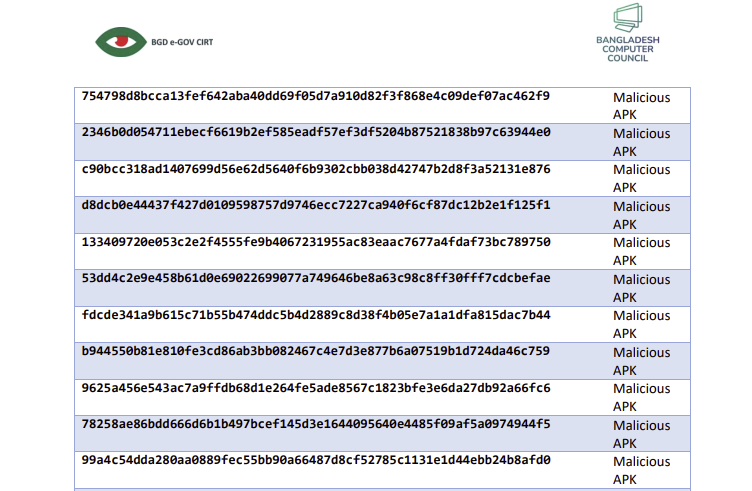

UPDATE ON SITUATIONAL ALERT

August 8, 2023 This report serves as an update to the ‘SITUATIONAL ALERT ON CYBER THREATS’ issued on 4th August. It provides an Indicator of Compromise (IOC) list which organizations may use for their preventive security measures. For the full document click here