কিভাবে এক Whatsapp মিসকলেই ফোন হ্যাক সম্ভব

by CIRT Team

আমরা প্রত্যেকেই কোন না কোন সময় শুনেছি স্প্যাম লিঙ্কে ক্লিক করা যাবেনা , ফিশিং মেইল এ ক্লিক করা যাবেনা, অপিরিচিত সফটওয়্যার/অ্যাপ ইন্সটল করা যাবেনা … কারন এতে আমাদের কম্পিউটার হ্যাক হবার সম্ভাবনা থাকে। তবে , ইসরাইলি গোয়েন্দা সংস্থা এনএসও Group একটা Whatsapp Exploit বের করে যেটা দিয়ে - আপনার মোবাইল এ malware Install করে ফেলা সম্ভব , আপনার ফোনের বহু গোপন তথ্য চুরি করে ফেলা সম্ভব – স্রেফ একটা Whatsapp কল করেই।

ভিক্টিমের ফোন ধরার ও দরকার নেই। শুধু কল আসলেই চলবে। গোপনে ফোনে ইন্সটল হয়ে যাবে malware, ভিকটিম টের ও পাবেনা । রিসেন্ট কল লিস্টেও নাম থাকেনা এই কল এর।

ইসরাইলি এই গোয়েন্দা সংস্থা এনএসও মূলত সাইবার যুদ্ধ চালানোর জন্য নানা ধরণের সফটওয়্যার তৈরি করে।এই কোম্পানি নানা রকম হ্যাকিং এর প্রযুক্তি উদ্ভাবন করে। মূলত অপরাধ এবং সন্ত্রাসবাদ দমনের লক্ষ্যে তৈরি করা তাদের হ্যাকিং প্রযুক্তি। এরপর এগুলো বিক্রি করে বিভিন্ন দেশের সরকারের কাছে।

Whatsapp দাবি করে থাকে, তাদের অ্যাপে শক্তিশালী এন্ড-টু-এন্ড এনক্রিপশন ফিচার ব্যবহার করা হয়। আর এটি থাকলে তৃতীয় পক্ষ কোনো তথ্য চুরি করতে পারে না। এখন প্রশ্ন হল, তারপরও কীভাবে এনএসও গ্রুপ হ্যাক করল?

হ্যাকাররা মূলত Whatsapp এর একটি জিরো-ডে বাগ দুর্বলতা খুঁজে পায়। এটি অ্যাপটির সফটওয়্যারের একধরনের দুর্বলতা। । এই দুর্বলতা চলতি মাসের শুরুতে ধরতে পারে Whatsapp। তবে এটা ফিক্স এর আগেই , হ্যাকাররা এই দুর্বলতা কে কাজে লাগিয়ে গোপনে ফোনে ‘পেগাসাস’ নামের একটি স্পাইং সফটওয়্যার ইনস্টল করে । এবং এর মাধ্যমে ফোনটা তাদের দখলে চলে যায়।

‘পেগাসাস’ মোবাইল ডিভাইস থেকে তথ্য সংগ্রহ করার ক্ষমতা রাখে। এমনকি মোবাইল ফোনটির মাইক্রোফোন ও ক্যামেরার তথ্য নিতে পারে। ফোনটির অবস্থান সম্পর্কেও তথ্য সংগ্রহ করতে পারে।

এই ঘটনা নিয়ে ফিনান্সিয়াল টাইমস পত্রিকায় আর্টিকেল প্রকাশের কিছুক্ষণের মাঝেই Whatsapp এর পক্ষ থেকে মালিকপক্ষ ফেসবুক এর একটি এডভাইজরি কমিটি অফিসিয়াল বিবৃতি প্রদান করে

CVE-2019–3568

Description: A buffer overflow vulnerability in WhatsApp VOIP stack allowed remote code execution via specially crafted series of SRTCP packets sent to a target phone number.

Affected Versions: The issue affects WhatsApp for Android prior to v2.19.134, WhatsApp Business for Android prior to v2.19.44, WhatsApp for iOS prior to v2.19.51, WhatsApp Business for iOS prior to v2.19.51, WhatsApp for Windows Phone prior to v2.18.348, and WhatsApp for Tizen prior to v2.18.15.

Last Updated: 2019–05–13

Technical Analysis:

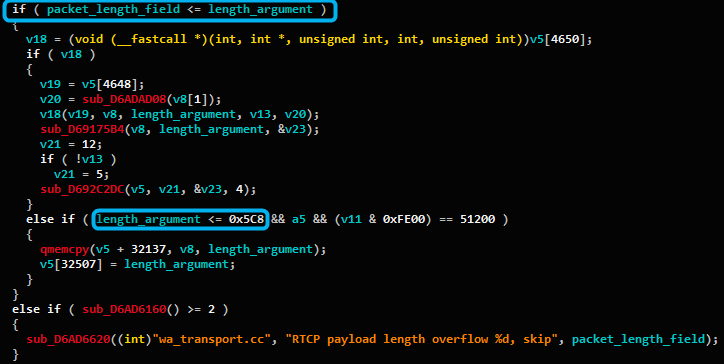

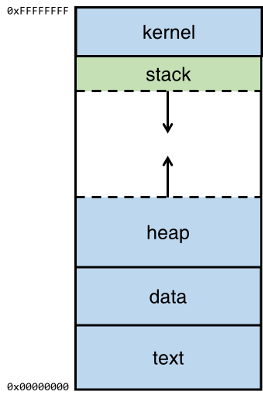

VOIP Application গুলোতে কল আসলে সেটার জন্য ও Application গুলোকে কিছু তথ্য প্রসেসিং করতে হয়। এই কল এর সময় SRTCP protocol দিয়ে বিশেষ কিছু SRTCP packet দিয়ে ডাটা পাঠালে, সেই ডাটাগুলোকে প্রসেসিং করার সময় Whatsapp Application এ buffer overflow ঘটে , এবং Application টি তার নিয়ন্ত্রণ হারিয়ে ফেলে ক্র্যাশ করে । তখন remote code execution করা সম্ভব হয় , আর এই remote code execution এর মাধ্যমে হ্যাকাররা ‘পেগাসাস’ malware টি গোপনে ফোনে ইন্সটল হয়ে দেয় , ভিকটিম টের ও পাবেনা।

buffer overflow, যেকোনো সফটওয়্যার এর খুবই কমন একটি vulnerability । ইউজার এর input data এর সাইজ , programmer এর নির্ধারণ করা data এর সাইজ থেকে বেশি হলে , অনেক ক্ষেত্রেই একটা প্রোগ্রাম এর জন্য নির্ধারিত buffer এর overflow ঘটে এবং তখন প্রোগ্রামটি তখন অনির্ধারিত মেমোরিতে গিয়ে তার নিয়ন্ত্রণ হারিয়ে ফেলে ক্র্যাশ করে।

পরিবর্তিত source code

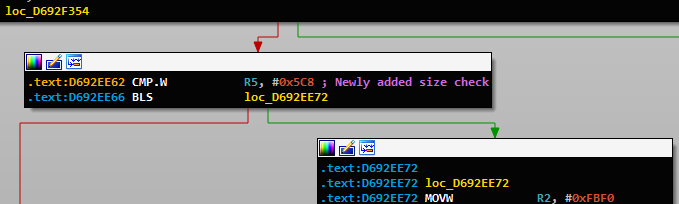

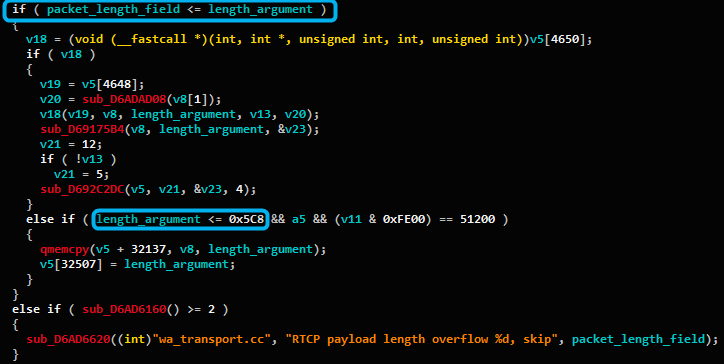

WhatsApp তার android v2.19.134 এ এই বাগ টি ঠিক করে । একটু “patch-diffing” করলেই বের হয়ে আসে যে নতুন source code এ WhatsApp কি কি কোড পরিবর্তন করে তাদের ক্লায়েন্ট এর কোড বেজ এঃ

SRTCP এর implementation এর দুটি function এ তিন জায়গায় আমরা দেখি তিনটি variable এর value এর limit-checking বসানো হয়েছে যেন তাদের value 1480 bytes (0x5C8) সাইজ কে অতিক্রম না করে ।

শেষ কথা হল , আপনি যদি Whatsapp এর ১.৫ বিলিয়ন ব্যবহারকারিদের একজন হয়ে থাকেন তবে এখনই সবচেয়ে আপডেটেড ভার্সনটি ডাউনলোড করে ফেলুন । তাছাড়া , এক কলেই হতে পারে আপনার সব তথ্য চুরি ।

Mahdi Mashrur Matin

CA Manager, BGD e-GOV CIRT