Petya র্যানসমওয়্যার ও সতর্কতামূলক পদক্ষেপ

by CIRT Team

| Threat Level | High |

|---|

Petya র্যানসমওয়্যার কিঃ

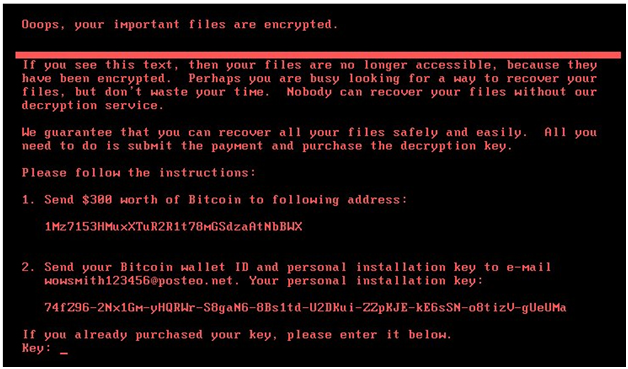

সাইবার সিকিউরিটি গবেষকগন ২০১৬ সালে প্রথম Petya ভাইরাস এর উপস্থিতি লক্ষ্য করেন। কিন্তু বর্তমান Petya র্যানসমওয়্যার কেবল কম্পিউটার (মাইক্রোসফটের অপারেটিং সিস্টেম উইন্ডোজ চালিত ) এর বিভিন্ন ফাইল কে শুধু এনক্রিপ্টই করেনা, সাথে এটি মাস্টার বুট রেকর্ড (MBR) কে আক্রান্ত করে, এটি MBR কে ওভাররাইট করে এবং এমএফটি (মাস্টারফাইলট্রি) টেবিলকে এনক্রিপ্ট করে ও একটি মুক্তিপণ নোট দেখায়। মাস্টার বুট রেকর্ড বা MBR অকার্যকর করার মাধ্যমে অপারেটিং সিস্টেমে প্রবেশে বাধা প্রদান করে এই র্যানসমওয়্যার।

এই সাম্প্রতিক আক্রমণে, সংক্রামিত মেশিন গুলিতে ফাইল পুনরুদ্ধারের জন্য ৩০০ ডলার সমমান এর বিটকয়েন দাবি করা হয়েছে।

Petya র্যানসমওয়্যার এর কার্যপদ্ধতিঃ

এখন পর্যন্ত প্রাপ্ত তথ্য ভিত্তিতে বলা যায় যে, এর কার্যপদ্ধতি অনেকটা WannaCry র্যানসমওয়্যার এর মত ( যা মে, ২০১৭ তে বিশ্বজুড়ে আক্রমণ করেছিল)।

১) এই ম্যালওয়্যারটি ফিশিং ই-মেইল দ্বারা বিতরণ করা হয়। সাধারণত কম্পিউটার ব্যবহারকারী যদি কোন স্প্যাম ইমেইল থেকে কোন সন্দেহজনক ইউআরএল (URL) অথবা সন্দেহজনক Attachment ডকুমেন্ট এ ক্লিক করে, যা Petya র্যানসমওয়্যার যুক্ত, সেটি সাথে সাথে ঐ কম্পিউটার ব্যবহারকারীর সব তথ্য ও MBR কে এনক্রিপ্ট করে ফেলে এবং মুক্তিপণ দাবি করে।

২) এই Petya র্যানসমওয়্যারটি নেটওয়ার্ক এ যুক্ত অন্য কম্পিউটার সিস্টেম স্ক্যান করে এবং ADMIN$ shares (সাধারনত SMB Share) খুঁজে বের করবার চেষ্টা করে, যদি পেয়ে যায়, তবে নিজের একটি Copy (Petya র্যানসমওয়্যার) তৈরি করে, ওই host গুলোতে রাখে।এটি কেবল মাত্র সম্ভব যদি সংক্রমিত ইউজারের কাছে ফাইল গুলি Write ও Share অধিকার থাকে।এই Petya র্যানসমওয়্যারটি আক্রান্ত কম্পিউটার থেকে Password information extract করে এবং নেটওয়ার্ক এ যুক্ত অন্য কম্পিউটার এর Access নেবার জন্য এই Password information ব্যাবহার করে।

৩) যে সিস্টেমে MS17-010 প্যাচ দেয়া নেই সেই সিস্টেমটিকে সংক্রমিত করে। MS17-010 সম্পর্কে বিস্তারিত জানতে BGD e-GOV CIRT এর সিকিউরিটি নিউজ বিভাগ এর এই লিঙ্ক এ ক্লিক করুন।

নিরাপদ থাকতে করণীয়ঃ

১) উইন্ডোজ চালিত কম্পিউটার এ MS17-010 প্যাচ (Patch) দিয়ে হালনাগাদ করুন। MS17-010 সম্পর্কে বিস্তারিত জানতে BGD e-GOV CIRT এর সিকিউরিটি নিউজ বিভাগ এর এই লিঙ্ক এ ক্লিক করুন।

২) যদি প্রয়োজন না থাকে তবে TCP পোর্ট 445 এনবাউন্ড সংযোগ ব্লক করুন, ও SMB1 ডিজেবল করুন। (how-to-enable-and-disable-smbv1-smbv2-and-smbv3-in-windows) । যদি SMB Service/Share Service প্রয়োজন হয়, SMB1 ব্যবহার না করে, আপডেট সম্বলিত SMB ভার্সন ব্যবহার করুন। SMB/Share Service নির্দিষ্ট নেটওয়ার্ক এর ভিতর সীমাবদ্ধ রাখুন, এই বিষয়ে সাইবার ও নেটওয়ার্ক বিশেষজ্ঞের পরামর্শ নিতে পারেন।

৩) আপনার ডেটা রেগুলার ব্যাকআপ নিন এবং নিরাপদে অন্য কোথাও রেখে দিন।

৪) অযাচিত বা সন্দেহজনক ঠিকানা হতে আগত ইমেইল লিঙ্ক ও ফাইল এ ক্লিক করবেন না।

৫) আপনার সিস্টেমে প্রতিষ্ঠিত (renowned ) অ্যান্টি-ভাইরাস ব্যবহার করুন ও সবসময় অ্যান্টি-ভাইরাস হালনাগাদ করুন।

৬) রেগুলার উইন্ডোজ আপডেট করুন। এক্ষেত্রে উইন্ডোজ Automatic Update বা স্বয়ংক্রিয় হালনাগাদ চালু রাখুন।

৭) সর্বদা নিরাপত্তার সাথে ইন্টারনেট ব্রাউজ করুন।

Reference :

- https://researchcenter.paloaltonetworks.com/2017/06/unit42-threat-brief-petya-ransomware/

- https://www.symantec.com/connect/blogs/petya-ransomware-outbreak-here-s-what-you-need-know

- https://www.bleepingcomputer.com/news/security/vaccine-not-killswitch-found-for-petya-notpetya-ransomware-outbreak/

দেবাশীষ পাল,

ইনফরমেশন সিকিউরিটি স্পেশালিষ্ট,

বিজিডি ই-গভ সার্ট

Recommended Posts

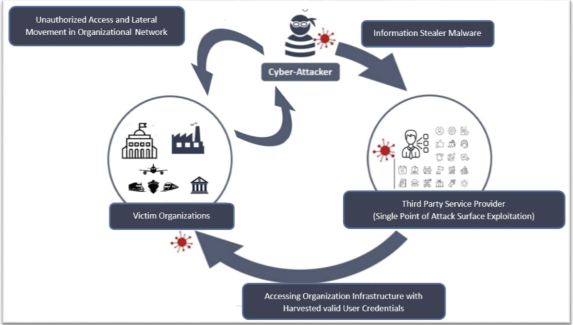

Cyber Threat Alert: Surge in Attacks via Compromised Third-Party Service Providers

08 Feb 2024 - Articles, English articles, Security Advisories & Alerts