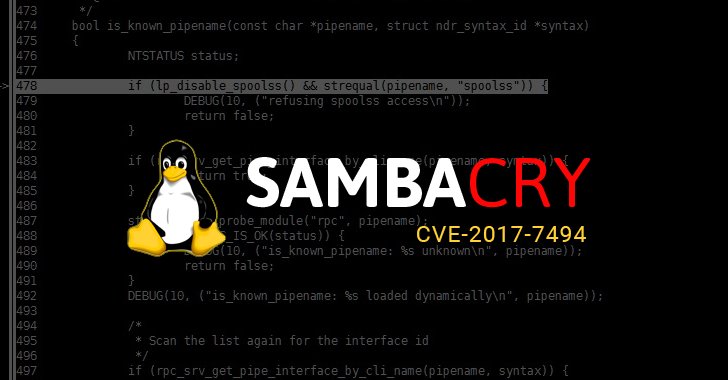

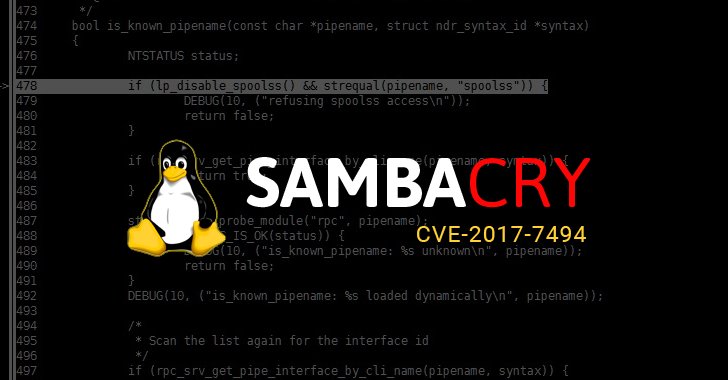

SambaCry: CVE-2017-7494 রিমোটকোড এক্সিকিউশন দুর্বলতা

by CIRT Team

Samba 3.5.0 থেকে সকল সংস্করণ (Version) এ এই রিমট কোড এক্সিকিউশন দুর্বলতা (CVE-2017-7494) পরিলক্ষিত হয়েছে। আক্রান্তপ্রবণ সংস্করণ (Version) এ যে কোন samba ক্লায়েন্ট, যার samba share এ write access রয়েছে তিনি এই ত্রুটি ব্যবহার করে, Linux/Unix সিস্টেম এর নিয়ন্ত্রণ নিতে পারেন । ত্রুটিটি একজন Malicious ক্লায়েন্টকে write access এনাবল করা samba share ফাইল এ লাইব্রেরি আপলোড করার অনুমতি দেয় এবং সার্ভারটির smbd (সাধারণত root user) এর privileges অনুযায়ী অন্যান্য কোড চালু করে Linux/Unix সিস্টেম এর নিয়ন্ত্রণ নিতে পারেন।

এই ত্রুটি 3.5.0 থেকে samba এর সমস্ত সংস্করণ এ দেখা গিয়েছে। এই দুর্বলতা দ্বারা Linux/Unix সিস্টেম এর নিয়ন্ত্রণ নিতে নিম্নলিখিত শর্তগুলি প্রয়োজন:

১) smbd আক্রমণকারীর কাছে অ্যাক্সেসযোগ্য একটি পোর্টে চলতে হবে(সাধারণত TCP/445).

২) smb.conf ফাইল এ (সাধারণত ডিফল্ট) “nt pipe support” সেটিংটি এনাবল থাকতে হবে।

৩) আক্রমণকারীকে একটি writeable share এ অ্যাক্সেস থাকতে হবে।

নিরাপদ থাকতে করণীয়

১) এই ত্রুটিটির জন্য samba.org একটি প্যাচ প্রদান করেছে। বিস্তারিত জানতে এই লিঙ্ক এ ক্লিক করুন।

২) samba হালনাগাদ করা সম্ভব না হলে, ক্ষণস্থায়ী সমাধান হিসেবে smb.conf ফাইলে “nt pipe support = no” করা এবং smbd পুনরায় চালু (service restart) করা। কিন্তু এই সেটিংস উইন্ডোজ ক্লায়েন্টদের জন্য কিছু functionality বন্ধ বা disable করে দিতে পারে।

৩) SELinux দ্বারা সিস্টেম লেভেল protection করা।

৪) অবিশ্বস্ত নেটওয়ার্ক (untrusted networks) থেকে পোর্ট TCP / 445 অ্যাক্সেস ব্লক করার জন্য ফায়ারওয়াল ব্যবহার করা যেতে পারে।

Reference :

- https://www.samba.org/samba/security/CVE-2017-7494.html

- http://hackaday.com/2017/05/25/linux-sambacry/

- https://access.redhat.com/security/cve/cve-2017-7494

- https://security-tracker.debian.org/tracker/CVE-2017-7494

- https://www.suse.com/security/cve/CVE-2017-7494/

দেবাশীষ পাল,

ইনফরমেশন সিকিউরিটি স্পেশালিষ্ট,

বিজিডি ই-গভ সার্ট

Recommended Posts

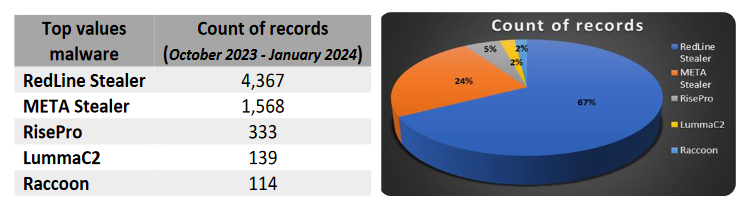

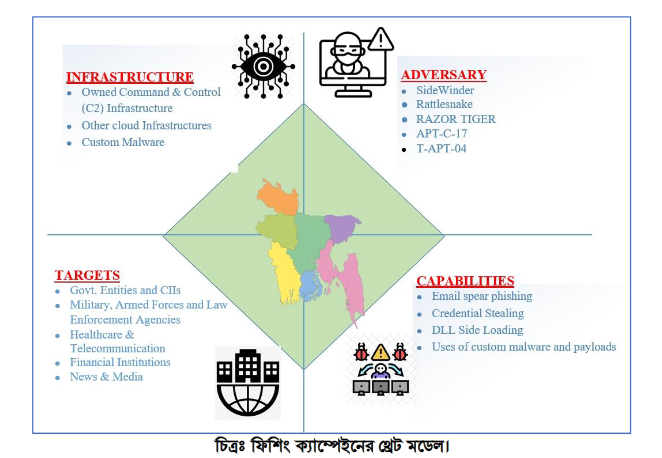

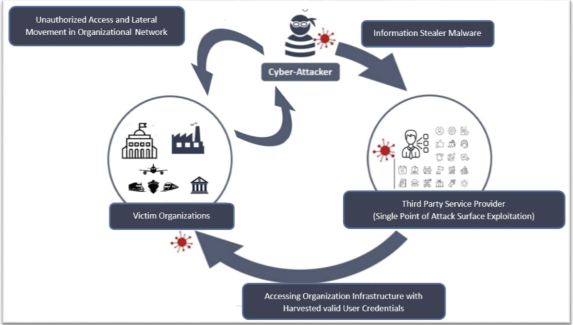

Cyber Threat Alert: Surge in Attacks via Compromised Third-Party Service Providers

08 Feb 2024 - Articles, English articles, Security Advisories & Alerts